Die Zeichenfolge lu89751000135104200e wirkt zufällig, ist aber typisch für IDs, die in Logistik, Software-Releases oder Qualitätssicherung genutzt werden. Solche Kennungen verknüpfen Daten eindeutig, erleichtern Support und sorgen für saubere Rückverfolgbarkeit. In diesem kurzen Überblick erfährst du, wie man solche Codes einordnet, wo sie im Alltag auftauchen und worauf man bei Sicherheit und Dokumentation achten sollte. Mit ein paar einfachen Regeln wird aus einer kryptischen ID ein hilfreicher Anker im Prozess.

Table of Contents

ToggleWas steckt hinter diesem Code?

Der alphanumerische String lu89751000135104200e wirkt auf den ersten Blick zufällig. Solche Kennungen tauchen in Technik, Handel und Datenbanken oft auf. Sie bündeln Informationen kompakt auf kleinstem Raum. Für Nutzer ist die Bedeutung ohne Kontext meist unklar. Dieser Beitrag hilft dir, die Möglichkeiten besser einzuordnen.

Zunächst ist wichtig, die Erwartung zu klären. Nicht jeder Code ist eine „Geheimformel“. Häufig handelt es sich um simple Inventar- oder Chargennummern. Ohne Systembeschreibung bleibt vieles Interpretation. Darum arbeiten wir hier mit plausiblen Szenarien.

Bedeutung und Kontext

Wenn Menschen auf eine scheinbar zufällige Zeichenfolge stoßen, fragen sie sich oft, ob dahinter ein System steckt oder nur Zufall. Genau hier setzt die Einordnung an: Handelt es sich um eine interne Inventarnummer, einen Tracking-Identifier, eine Build-ID oder um einen Platzhalter ohne semantische Tiefe. Ohne Metadaten bleibt vieles Spekulation, doch ein strukturierter Blick hilft. Man prüft Fundort, Begleittext, Dateinamen und Ablagepfade, um Muster sichtbar zu machen. In diesem Rahmen lässt sich auch lu89751000135104200e als Beispiel sinnvoll diskutieren.

Ein Code erhält erst durch seinen Nutzungskontext echten Wert. In Unternehmen verknüpft er Datensätze, reduziert Verwechslungen und macht Abläufe messbar. Für Support, QS und Compliance ist Eindeutigkeit bares Geld, weil sie Suchzeiten und Fehlerraten senkt. Wichtig ist, konsistente Regeln für Vergabe, Darstellung und Lebenszyklus zu definieren. So wird aus einem kryptischen String ein verlässlicher Anker durch den gesamten Prozess.

Aufbau und Struktur

Beim Blick auf alphanumerische IDs lohnt es sich, Segmentierung, Länge und Zeichenklassen zu prüfen. Häufig codieren Ziffern Zeitstempel, Varianten oder Chargen, während Buchstaben Bereiche oder Werke markieren. Auch Prüfziffern sind verbreitet, um Tippfehler früh zu erkennen. Ob die Zeichenfolge in Blöcken gedacht ist, verraten Repeat-Muster und Wiederholungen. Ein solcher strukturierter Check ließe sich auch auf lu89751000135104200e anwenden.

Wer wiederkehrend mit Codes arbeitet, sollte ein kleines „Decoder-Logbuch“ pflegen. Darin landen bestätigte Beispiele samt Erklärung, Screenshots der Fundstellen und Ansprechpartner. Mit der Zeit entstehen belastbare Heuristiken, die neue Fälle schneller entschlüsseln. Ergänzend helfen Naming-Guides und Vorlagen, Schreibweisen zu standardisieren. So wächst kollektives Wissen und Fehler werden seltener.

Nutzung in Logistik und Tracking

In der Logistik steuern Kennungen den Fluss von Waren durch Lager, Hubs und Letzte-Meile-Netzwerke. Scanner übertragen sie in Systeme, die Routen, Übergaben und Zustände dokumentieren. Dadurch lassen sich Engpässe erkennen, ETA-Prognosen verbessern und Retouren sauber abwickeln. Wer Track-Events konsistent hält, kann Kennzahlen wie „First Scan to Delivery“ verlässlich messen. Ein Code wie lu89751000135104200e wäre in diesem Umfeld der Schlüssel zur Sendungshistorie.

Auch im After-Sales zeigt sich der Nutzen. Kundinnen nennen eine ID, und das Service-Team springt direkt in den richtigen Vorgang. Das verkürzt Gespräche, vermeidet Rückfragen und schafft Vertrauen. Gleichzeitig sichern klare Berechtigungen, dass nur relevante Daten sichtbar sind. Reports verbinden dann Volumen, Laufzeiten und Qualität entlang der gesamten Kette. So wird Transparenz zum Wettbewerbsvorteil.

Produktion und Qualitätssicherung

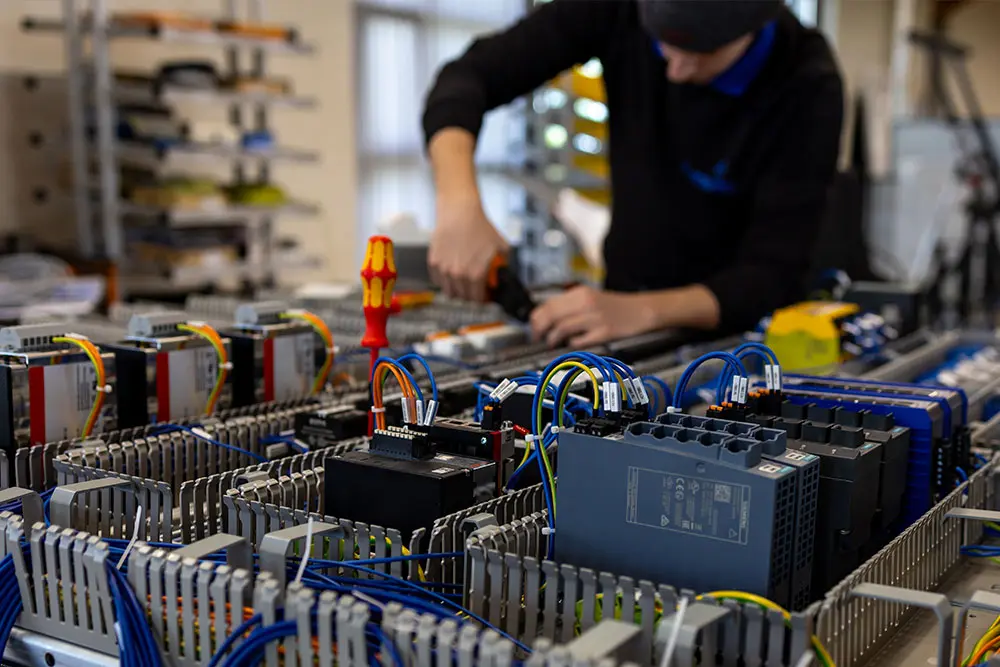

In der Fertigung verbindet eine ID Rohteil, Bearbeitungsschritte, Prüfpläne und Messwerte. Lückenlose Rückverfolgbarkeit ist Voraussetzung für stabile Qualität und schnelle Ursachenforschung. Gerät ein Teil außerhalb der Toleranz, grenzt man über die Kennung betroffene Lose ein. Dadurch bleiben Korrekturmaßnahmen fokussiert und kostenbewusst. In diesem Sinn könnte lu89751000135104200e zur digitalen „Lebensakte“ eines Bauteils gehören.

Praktisch setzen Teams auf verpflichtende Verknüpfungen in MES/ERP, damit kein Schritt ohne Referenz erfolgt. Maschinen protokollieren automatisch, Menschen ergänzen Ausnahmegründe und Freigaben. Dashboards machen Trends sichtbar, etwa steigende Nacharbeit an bestimmten Linien. Audits profitieren von sauberer Dokumentation, die Entscheidungen nachvollziehbar macht. So wird Qualität nicht geprüft, sondern gebaut.

Read More Sieh An Mein kundenkonto

Software, Builds und Releases

In Softwareprojekten markieren IDs Builds, Artefakte und Deployments über Stages hinweg. CI/CD-Systeme generieren sie, verknüpfen sie mit Commit-Hashes und Release-Notes und halten sie revisionssicher vor. Rollbacks bleiben dadurch kontrollierbar, weil exakt bekannt ist, was wann wohin ging. Observability-Tools ordnen Logs und Metriken derselben Referenz zu. In einem solchen Setup könnte lu89751000135104200e der Namensanker eines Releases sein.

Gute Praxis ist, die Kennung sichtbar zu machen: im UI, in HTTP-Headers, in Crash-Reports. So kann der Support ohne Umwege die richtige Version identifizieren. Zusätzlich helfen Konventionen, etwa semantische Version plus Kurz-Hash oder Build-Zeit. Wichtig ist Konsistenz über Repos, Services und Umgebungen hinweg. Je einheitlicher, desto weniger Reibung in Incident-Situationen.

Sicherheit und Datenschutz

Kennungen wirken harmlos, können aber sensible Informationen preisgeben, wenn sie intern codierte Bedeutungen tragen. Deshalb gehört zur Governance die Frage, welche IDs öffentlich sein dürfen und welche nicht. Maskierung, Tokenisierung und strenge Zugriffskontrollen reduzieren Risiken. Auch Protokollierung von Zugriffen und regelmäßige Reviews sind Pflicht. Dies gilt ebenso, wenn lu89751000135104200e extern auftaucht.

Ein weiteres Thema sind Korrelationen: Mehrere harmlose Felder können gemeinsam Rückschlüsse erlauben. Minimierungsprinzipien helfen, nur wirklich benötigte Daten zu übertragen. In APIs sollten IDs frei von Geschäftsgeheimnissen sein und keine impliziten Zähler verraten. Red-Team-Übungen decken Schwachstellen auf, bevor Angreifer sie finden. Sicherheit ist hier kein Zustand, sondern ein Prozess.

Häufige Fehler und wie man sie vermeidet

Typische Stolpersteine sind verwechselbare Zeichen wie O/0 oder l/I. Lesbare Schriften, Großbuchstaben-Vermeidung bei kritischen Zeichen und Prüfziffern senken das Risiko. Auch Copy-Paste aus PDFs kann unsichtbare Zeichen einschleusen. Validierungsregeln am Feld und serverseitige Checks fangen vieles ab. Solche Regeln sollten auch für lu89751000135104200e gelten, wenn sie produktiv genutzt wird.

Ein zweiter Klassiker sind abgeschnittene IDs in UIs oder Exporten. Feste Spaltenbreiten, Monospace-Fonts und Hover-Previews schaffen Abhilfe. Zudem bremsen Screenshots statt Text die Weiterverarbeitung aus. Besser sind „Copy ID“-Buttons mit Feedback. Einheitliche Schreibweisen in Tickets, Mails und Chat senken die kognitive Last im Alltag.

Prozesse, Ownership und Lebenszyklus

Klare Zuständigkeiten entscheiden darüber, ob ein ID-System robust bleibt. Wer vergibt, wer dokumentiert, wer ändert Regeln, wer genehmigt Ausnahmen. Automatisierte Generatoren mit Kollisionstests und Versionierung sind Standard. Auch der Lebenszyklus braucht Regeln: aktiv, deprecated, archiviert, gelöscht. Innerhalb dieser Leitplanken kann lu89751000135104200e zuverlässig seinen Zweck erfüllen.

Metriken machen Qualität sichtbar: Fehlerrate bei Eingaben, Suchzeiten, Anteil nicht auflösbarer IDs. Regelmäßige Post-Mortems nach Incidents verbessern Validierungen und Sichtbarkeit. Trainings und Kurz-Guides halten Wissen frisch, auch bei Fluktuation. Und: Weniger ist mehr. Ein schlankes, konsistentes Schema schlägt komplexe, schwer merkbare Varianten.

Read More 192.168.l78.1

Praktische Umsetzung und Tools

Im Alltag helfen kleine Dinge: QR-Codes für mobile Scans, Deep-Links ins richtige System, „Copy as Link“ in UIs. Templates für Tickets erzwingen Felder wie „ID“ am Anfang. Browser-Snippets und Chat-Slash-Commands sparen Tipparbeit. Ein Glossar erklärt, was welche Kennung bedeutet und wo sie herkommt. Taucht eine Zeichenfolge wie lu89751000135104200e auf, weiß jeder sofort, was zu tun ist.

Technisch bieten sich zentralisierte Validation-Libraries an, die in Frontend, Backend und ETL identisch laufen. Dazu kommen Monitoring-Regeln, die ungewöhnliche Muster melden. In der Doku sollten Positiv- und Negativ-Beispiele stehen, damit Teams nicht raten müssen. Schließlich lohnt ein kleiner „ID Health“-Report im Monatsrhythmus. Sichtbarkeit erzeugt Pflege, Pflege erzeugt Vertrauen.

Fazit und Ausblick

Kennungen sind das unscheinbare Rückgrat digitaler Prozesse. Sie schaffen Eindeutigkeit, beschleunigen Support, sichern Qualität und ermöglichen belastbare Analysen. Entscheidend sind Konsistenz, gute Sichtbarkeit und klare Ownership. Werden Sicherheitsaspekte mitgedacht, bleibt der Nutzen ohne Nebenwirkungen erhalten. In dieser Logik lässt sich auch lu89751000135104200e sinnvoll verorten.

Mit wachsenden Datenmengen steigt der Bedarf an robusten ID-Systemen. IoT, KI-Pipelines und verteilte Architekturen vervielfachen Referenzen. Wer jetzt in Standards, Tooling und Ausbildung investiert, gewinnt Geschwindigkeit und Resilienz. Der Schlüssel ist Pragmatismus: so einfach wie möglich, so strikt wie nötig. Dann entfalten selbst kleine Strings eine große Wirkung.

FAQs

Was bedeutet lu89751000135104200e genau?

Ohne Kontext lässt sich die genaue Bedeutung nicht sicher bestimmen; es ist wahrscheinlich eine interne Kennung für Tracking, Produktion oder Software-Builds.

Wo finde ich den Kontext zu so einer ID?

Prüfe Fundort, System (z. B. ERP, Ticket, App), Zeitstempel, zugehörige Dokumente oder Ansprechpartner im Team.

Kann ich aus der ID sensible Infos ablesen?

Manchmal ja. Veröffentliche IDs nur nach Freigabe und nutze Maskierung, wenn Geschäftsdetails erkennbar wären.

Wie nutze ich die ID richtig im Support?

ID immer vollständig und als Text weitergeben, nicht als Screenshot; ideal sind „Copy ID“-Buttons oder QR-Codes.

Was sind typische Fehlerquellen?

Verwechselbare Zeichen (O/0, l/I), abgeschnittene IDs in UIs und Copy-Paste-Artefakte aus PDFs. Validierung und klare Schreibweisen helfen.

Weitere einzigartige Updates zu News finden Sie bei Sr Nachrichten